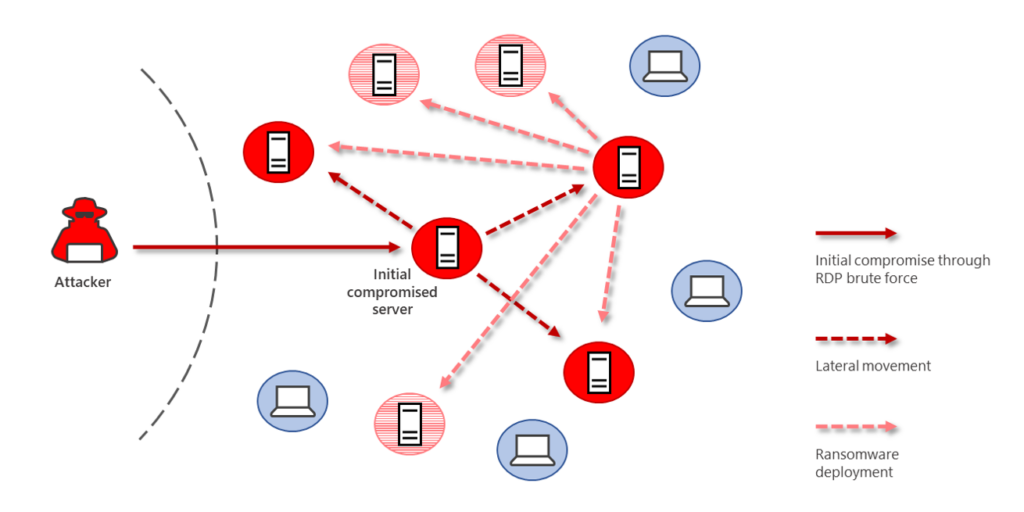

នៅក្នុងពិភពនៃ សន្តិសុខតាមប្រព័ន្ធអ៊ីនធឺណិតចលនានៅពេលក្រោយ គឺជាបច្ចេកទេសដែលប្រើដោយពួក Hacker ដើម្បីផ្លាស់ទីជុំវិញបណ្តាញ ដើម្បីទទួលបានសិទ្ធិចូលប្រើប្រព័ន្ធ និងទិន្នន័យកាន់តែច្រើន។ នេះអាចត្រូវបានធ្វើតាមវិធីជាច្រើន ដូចជាការប្រើប្រាស់មេរោគ ដើម្បីទាញយកភាពងាយរងគ្រោះ ឬប្រើបច្ចេកទេសវិស្វកម្មសង្គម ដើម្បីទទួលបានព័ត៌មានសម្ងាត់របស់អ្នកប្រើប្រាស់។

នៅក្នុងការប្រកាសប្លក់នេះ យើងនឹងពិភាក្សាអំពីចលនានៅពេលក្រោយយ៉ាងលម្អិត និងផ្តល់ការណែនាំអំពីរបៀបដែលអ្នកអាចធ្វើបាន ការពារអាជីវកម្មរបស់អ្នក ពីការវាយប្រហារទាំងនេះ។

ចលនានៅពេលក្រោយ គឺជាបច្ចេកទេសមួយដែលត្រូវបានប្រើប្រាស់ដោយពួក Hacker អស់រយៈពេលជាច្រើនឆ្នាំ។ កាលពីមុន ចលនានៅពេលក្រោយជារឿយៗត្រូវបានធ្វើឡើងដោយដៃ ដែលមានន័យថាវាត្រូវការពេលវេលា និងទាមទារចំណេះដឹងជាច្រើនអំពីបណ្តាញ និងប្រព័ន្ធ។ ទោះជាយ៉ាងណាក៏ដោយ ជាមួយនឹងការកើនឡើងនៃឧបករណ៍ស្វ័យប្រវត្តិកម្ម ចលនានៅពេលក្រោយបានកាន់តែងាយស្រួល និងលឿនជាងមុនដើម្បីធ្វើ។ នេះបានធ្វើឱ្យវាក្លាយជាបច្ចេកទេសដ៏ពេញនិយមក្នុងចំណោមសព្វថ្ងៃនេះ ឧក្រិដ្ឋជនតាមអ៊ីនធឺណិត.

មានហេតុផលមួយចំនួនដែលចលនានៅពេលក្រោយមានភាពទាក់ទាញខ្លាំងចំពោះពួក Hacker ។ ទីមួយ វាអនុញ្ញាតឱ្យពួកគេចូលប្រើប្រព័ន្ធ និងទិន្នន័យបន្ថែមទៀតនៅក្នុងបណ្តាញ។ ទីពីរ ចលនានៅពេលក្រោយអាចជួយឱ្យពួកគេជៀសវាងការរកឃើញដោយឧបករណ៍សុវត្ថិភាព ដោយសារពួកគេអាចផ្លាស់ទីជុំវិញដោយមិនបានរកឃើញ។ ហើយចុងក្រោយ ចលនានៅពេលក្រោយ ផ្តល់ឱ្យពួក Hacker នូវសមត្ថភាពក្នុងការ pivot ទៅកាន់ប្រព័ន្ធផ្សេងទៀត ដែលអាចត្រូវបានប្រើដើម្បីបើកការវាយប្រហារបន្ថែមទៀត។

ដូច្នេះតើអ្នកអាចការពារអាជីវកម្មរបស់អ្នកពីការវាយប្រហារដោយចលនានៅពេលក្រោយដោយរបៀបណា?

នេះជាគន្លឹះខ្លះៗ៖

- ប្រើវិធីសាស្ត្រផ្ទៀងផ្ទាត់ខ្លាំង ដូចជាការផ្ទៀងផ្ទាត់ពីរកត្តា សម្រាប់អ្នកប្រើប្រាស់ទាំងអស់។

- ត្រូវប្រាកដថាប្រព័ន្ធ និងឧបករណ៍ទាំងអស់មានភាពទាន់សម័យជាមួយនឹងបំណះសុវត្ថិភាពចុងក្រោយបំផុត។

- អនុវត្តគំរូដែលមានសិទ្ធិតិចតួចបំផុត ដើម្បីឱ្យអ្នកប្រើប្រាស់អាចចូលប្រើទិន្នន័យ និងប្រព័ន្ធដែលពួកគេត្រូវការតែប៉ុណ្ណោះ។

- ប្រើឧបករណ៍រាវរក និងទប់ស្កាត់ការឈ្លានពាន ដើម្បីតាមដានសកម្មភាពបណ្តាញសម្រាប់អាកប្បកិរិយាគួរឱ្យសង្ស័យ។

- អប់រំបុគ្គលិកអំពីការវាយប្រហារដោយចលនានៅពេលក្រោយ និងបច្ចេកទេសវិស្វកម្មសង្គម ដូច្នេះពួកគេអាចកំណត់អត្តសញ្ញាណការគំរាមកំហែងទាំងនេះ។

ដោយធ្វើតាមគន្លឹះទាំងនេះ អ្នកអាចជួយការពារអាជីវកម្មរបស់អ្នកពីការវាយប្រហារដោយចលនានៅពេលក្រោយ។ ទោះជាយ៉ាងណាក៏ដោយ វាជារឿងសំខាន់ដែលត្រូវចងចាំថា គ្មានវិធានការសុវត្ថិភាពណាដែលមានប្រសិទ្ធភាព 100% ហើយចលនានៅពេលក្រោយគឺគ្រាន់តែជាបច្ចេកទេសមួយក្នុងចំណោមបច្ចេកទេសជាច្រើនដែលពួក Hacker អាចប្រើប្រាស់ដើម្បីទទួលបានការចូលប្រើប្រព័ន្ធ និងទិន្នន័យ។ ដូច្នេះ វាមានសារៈសំខាន់ណាស់ក្នុងការមានយុទ្ធសាស្ត្រសន្តិសុខដ៏ទូលំទូលាយមួយ ដែលរួមបញ្ចូលស្រទាប់ការពារជាច្រើន។

តើអ្នកគួរធ្វើដូចម្តេច ប្រសិនបើអ្នកគិតថាអ្នកត្រូវបានគេកំណត់គោលដៅដោយការវាយប្រហារដោយចលនានៅពេលក្រោយ?

ប្រសិនបើអ្នកគិតថាអាជីវកម្មរបស់អ្នកបានក្លាយជាជនរងគ្រោះនៃការវាយប្រហារដោយចលនានៅពេលក្រោយ នោះអ្នកគួរតែទាក់ទងអ្នកជំនាញផ្នែកសន្តិសុខតាមអ៊ីនធឺណិតភ្លាមៗ។ ពួកគេនឹងអាចវាយតម្លៃស្ថានភាព និងណែនាំអ្នកអំពីដំណើរការដ៏ល្អបំផុត។